In den letzten Tagen ging es in der Netzgemeinde hoch her: Der Chaos Computer Club veröffentlichte vergangenen Freitag eine Untersuchung, in der er ihm zugespielte Software analysierte, den er für einen Trojaner einer staatlichen Institution hielt.

In den letzten Tagen ging es in der Netzgemeinde hoch her: Der Chaos Computer Club veröffentlichte vergangenen Freitag eine Untersuchung, in der er ihm zugespielte Software analysierte, den er für einen Trojaner einer staatlichen Institution hielt.

Hatten zunächst noch Zweifel bestanden, ob es sich tatsächlich um eine Software einer staatlichen Überwachung handelt, so sind diese mittlerweile ausgeräumt. Das Innenministerium Bayern hat bereits zugegeben, diese Software verwendet zu haben. Auch die Quelle der Software hat sich mittlerweile geoutet: Ein Anwalt eines in Bayern überwachten Verdächtigen hat die Software dem CCC übergeben. Dies unterstreicht die Annahme, dass die Software in dieser Form vom Bundesland Bayern eingesetzt wurde. Aber auch mehrere andere Bundesländer haben mittlerweile erklärt, die Schnüffelsoftware einzusetzen, darunter auch Nordrhein-Westfalen.

Worum geht es bei dieser Software eigentlich genau?

Während die telefonische Überwachung von Verdächtigen genau geregelt ist, und einem richterlichen Vorbehalt unterliegt, hatten die Strafverfolgungsbehörden Schwierigkeiten, Chats und Internettelefonie wie beispielsweise Skype abzuhören. Diese sind nämlich oftmals während des Transports zwischen den Teilnehmern verschlüsselt, und lassen sich nicht dazwischen anzapfen. Daher wurde gefordert, die Kommunikation an der Quelle anzapfen zu dürfen, also unmittelbar auf dem Computer des Verdächtigen, noch bevor die Verschlüsselung einsetzt.

In den feuchten Träumen einiger Sicherheitspolitiker wurden noch andere Maßnahmen ersonnen: Etwa die Durchsuchung des Computers aus der Ferne, das Anfertigen von Screenshots während des Betriebes bei beliebigen Programmen, sowie die Nutzung von Mikrofon und Webcam zur Überwachung des Raumes rund um den Computer herum. Hier aber hat der Gesetzgeber ganz klare Grenzen aufgezeigt, und das Bundesverfassungsgericht hat in seinem Urteil vom 27. Februar 2008 geregelt, dass der Computer zur privaten Lebenssphäre des Menschen gehört, und nicht aus der Ferne durchsucht werden darf. Das Abhören der Wohnung ist im sog. großen Lauschangriff geregelt, der für diese Form der Überwachung ganz klare Grenzen und Verbote nennt.

Während also die Überwachung von Telekommunikation an der Quelle, also unmittelbar auf dem Computer, nach richterlicher Erlaubnis möglich ist, ist die Online-Durchsuchung sowie der Zugriff auf Mikrofon und Webcam untersagt.

Es zeigte sich aber, dass das vom Freistaat Bayern eingesetzte Programm hier keine Grenze zieht. Nicht nur, dass solche illegalen Funktionen bereits möglich sind, auch das Nachladen von weiteren Programmen und Dateien aus dem Internet erlaubt dieser Trojaner. Es ist also für die Überwacher per Mausklick, und ohne richterlichen Vorbehalt möglich, die Quellenüberwachung auf eine Online-Durchsuchung und einen großen Lauschangriff auszudehnen. Mehr noch, die Überwacher können zu jeder Zeit Dateien auf dem überwachten Computer hinzufügen, ändern oder löschen.

Hier liegt also bereits ein eklatanter Verfassungsbruch, und eine Missachtung der Anordnung des höchsten Gerichtes Deutschlands vor.

Damit aber noch nicht genug, die Experten vom CCC stellten fest, dass die Kommunikation zwischen den Überwachern und dem überwachten Computer nicht ausreichend geschützt ist. Der überwachte Computer ist für Befehle von außen offen wie ein Scheunentor. Die Software prüft nicht, ob die Befehle von den legitimen Überwachern, oder von einer anderen Stelle kommen. Nur unzureichend Verschlüsselt ist die Kommunikation vom überwachten Rechner zu den Abhörern. Hier ist das Mithören ohne besondere Entschlüsselungssoftware möglich. Die Ergebnisse der Überwachung werden also ohne Not auf dem Wege durch das Internet preisgegeben.

Die Programmierung dieser Schnüffelsoftware darf man also in der Hinsicht als stümperhaft und fahrlässig bezeichnen. Ich frage mich, welche Beweiskraft solchermaßen erlangte Informationen überhaupt haben sollen, wenn deren Abfangen und deren Veränderung auf dem Wege durch das Internet so einfach gemacht wird. Ein gefundenes Fressen für die Verteidigung der Überwachten. Das von den Sicherheitsbehörden gewünschte Instrument der Quellenüberwachung wurde durch Dilettantismus zerstört.

Gleichermaßen wird es um die Beweiskraft von Dateien und Unterlagen stehen, die auf einem Computer aufgefunden werden, der zuvor durch diese Schnüffelsoftware kompromittiert war. Wenn jeder von außen problemlos Dateien zufügen und abändern kann, welchen Beweiswert sollen dort vorgefundene Dateien überhaupt noch haben? Hier werden ohne Not eventuelle Beweismittel schon im Vorfeld zerstört.

Besonders empört bin ich, dass die Kommunikation zwischen dem überwachten Rechner und den Abhörern über einen Computer in den Vereinigten Staaten geleitet wird. Ich bin kein Verschwörungstheoretiker, aber hier den US-amerikanischen Behörden den kompletten Zugriff auf in Deutschland überwachte Computer zu geben finde ich höchst alarmierend. Schließlich ist es kein Geheimnis, dass die USA eine sehr andere Auffassung von Datenschutz und Privatsphäre hat, und im Umgang mit Verdächtigen es mit der Rechtstaatlichkeit nicht immer so genau nimmt. Warum wurde hier ohne Not den US-Behörden ein Zugang eröffnet? Mir kann niemand erzählen, dass dies vollkommen unabsichtlich geschieht.

Der ganze Skandal wird garniert mit dünnen Ausreden. Was soll uns die Aussage bringen, die Software entspreche den Sicherheitsbedingungen des Bayerischen Landeskriminalamt? Das kann nur bedeuten, dass diese nicht ausreichend sind. Und Gesetze sind mit diesen Bedingungen offenbar auch noch keine eingehalten.

Entspricht es geltenden Sicherheitsbedingungen, solche Software von einem Unternehmer zu kaufen, der rechtskräftig wegen Bestechung verurteilt ist?

Joachim Herrmann, Bayerns Innenminister und CSU-Mitglied, behauptet, mit der Software sei nichts illegales gemacht worden, und im Übrigen sei alles schon bekannt gewesen. Herr Herrmann, war auch bekannt, dass die Software durch seine lausige Konstruktion die erlangten Beweise quasi umgehend vernichtet?

Herr Herrmann, was ist das denn für eine Ausrede, dass die illegalen Funktionen nicht genutzt worden sind? Kann das der Kerl dem Richter erklären, der im Kofferraum seines Autos Handschellen und Klebeband hat, während er vor dem Kindergarten wartet? Das ist ja wohl eine der dümmsten und lebensfremdesten Ausreden, die man je gehört hat. Hängen Sie mal einen roten Klingelknopf mit der Aufschrift „Nicht Drücken“ an die Wand und warten Sie ab, wie lange es bis zum ersten Klingeln dauert.

Wie glaubhaft ist diese Ausrede, wenn bereits der Hersteller der Software diese -illegalen- Funktionen als besonderes Merkmal seiner Software darstellt

Sie behaupten, Screenshots seien nur für die vom Verfassungsgericht vorgesehenen, besonders schweren Straftaten angefertigt worden. Fakt ist aber, dass diese Software in Fällen von Arzneimittelschmuggel oder Kleidungsdiebstahl eingesetzt wurde, hier bezweifle ich, ob die vom Verfassungsgericht vorgesehene Schwere der Straftat überhaupt vorliegt. Damit wäre der Einsatz definitiv illegal.

Besonders dünne Ausrede: Der CCC solle erst mal Beweise vorlegen, denn man sei sich einig gewesen, diese Software gar nicht einsetzen zu wollen, so behauptete Wolfgang Bosbach, seines Zeichens Vorsitzender des Bundestagsinnenausschusses. Nach den Geständnissen der Überwacher nun hinfällig. Dennoch bezeichnend.

Eine dreiste Lüge ist übrigens die Behauptung, der CCC habe das Innenministerium nicht vorab informiert. Das ist schlicht falsch. Genauso billig die Vorwürfe an den CCC, falsche Behauptungen aufzustellen. Was für eine Frechheit, den Überbringer der schlechten Nachricht auch noch zu belasten!

Für diese dreisten Verfassungsverstöße, die Missachtung des Verfassungsgerichtes, und nicht zuletzt für die Sabotage der Überwachung von tatsächlichen, schweren Straftaten müssen Köpfe rollen. Rücktritte sind fällig!

Die Software darf so nicht mehr eingesetzt werden. Eine Quellenüberwachungssoftware darf keinerlei erweiterte Funktionen enthalten, die Kommunikation muss verschlüsselt sein und darf nicht über ausländische Server geleitet werden. Wobei bereits in Frage gestellt ist, ob der Einsatz solcher Software überhaupt rechtlich einwandfrei möglich ist.

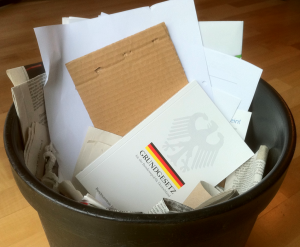

Foto „Mülleimer“: Daniel Schwerd

Lizenz: CC-BY-NC-SA 3.0 & Backlink.

Lizenz: CC-BY-NC-SA 3.0 & Backlink.

Wer wissen möchte, wie das mit dem Trojaner so funktioniert, dem sei dieses Video von wortfeld empfohlen: Der Staatstrojaner in dreieinhalb Minuten:

101847 Leser.

Leg schon mal den Stenogrammblock bereit. Da kommt noch viel mehr.

wenn man im Router die 207.158.22.134 sperrt, kommt man nicht mehr auf die Mail-Seite von t-online…..

Der grosse Bruder schaut Dich an!Dieseganzen Aktionen dienen eigendlich nicht hauptsächlich der Terrorbekämpfung oder der bekämpfung Hochkrimineller sondern wir sollen kontrolliert werden weil die Angst vor dem Bürger haben und auch haben die Angst irgendwann mal unkontolliert die Macht zu verlieren!

Pingback: Die Quellen-Telekommunikationsüberwachung und die NSU-Morde | @netnrd