O tempora, o mores. Wer nicht lesen will, darf hören:

[display_podcast]

PRISM und Tempora enthüllt

PRISM und Tempora enthüllt

Durch die Weitergabe von Geheimdokumenten durch den US-amerikanischen Whistleblower und ehemaligen Geheimdienst-Angestellten Edward Snowden an die britische Tageszeitung „The Guardian“ hat die Weltöffentlichkeit erstmals Einsicht in das Ausmaß der Überwachung von Internet und Telekommunikation durch britische und US-amerikanische Geheimdienste bekommen.

Durch das US-amerikanische Überwachungsprogramm „PRISM“ hat die NSA mutmaßlich Zugriff auf sämtliche Daten, die bei US-amerikanischen Internet-Diensteanbietern anfallen. Nach Informationen der „Washington Post“ erlaubt „PRISM“ die Überwachung von Kommunikation in Echtzeit. Das Programm wird laut „Washington Post“ jährlich von einem Geheimgericht autorisiert; die einzelnen Datenabfragen – von Metadaten bis hin zu Inhalten von E-Mails oder Chats – benötigen hingegen keine richterliche Erlaubnis und liegen allein im Ermessen der NSA-Mitarbeiter.(1) Laut Berichten betroffener Firmen wie Microsoft, Apple oder Google werden in jedem dieser Unternehmen pro Halbjahr Zehntausende Datensätze von der NSA abgefragt.

Das Überwachungsprogramm „Tempora“ des britischen Geheimdienstes GCHQ zielt darauf ab, durch Anzapfen der Datenleitungen den gesamten Internet-Datenverkehr aufzuzeichnen und anhand bestimmter Kriterien auszuwerten. Dieser Vorgang – die gesamte Kommunikation, die über ein bestimmtes Medium geführt wird, global und vollumfänglich zu überwachen – ist historisch ohne Vorbild.

Gezielt Deutschland überwacht

Sowohl „PRISM“ als auch „Tempora“ werden zudem gezielt für die Überwachung befreundeter Staaten, insbesondere Deutschlands, eingesetzt. Laut Informationen des Spiegel gilt Deutschland für die NSA als lohnenswertes „Angriffsziel“; rund eine halbe Milliarde Kommunikationsverbindungen (SMS, E-Mails, Telefongespräche) werden pro Monat von der NSA allein in Deutschland abgehört. An durchschnittlichen Tagen werden von der NSA nach Spiegel-Informationen bis zu 20 Millionen Telefonverbindungen in Deutschland überwacht. Laut Informationen des „Guardian“, der sich auf ein NSA-Programm mit Namen „Boundless Informant“ beruft, ist Deutschland das in Europa am stärksten von der NSA überwachte Land – und steht in Sachen NSA-Überwachung auf einer Stufe mit China oder Saudi-Arabien. Inzwischen wurde bekannt, dass die NSA Einrichtungen der Europäischen Union und europäischer Staaten in den USA verwanzt und gehackt hat. Für „Tempora“ haben britische Agenten hunderte Glasfaserleitungen angezapft, die auch zur Abwicklung deutscher und europäischer Kommunikation dienen.

Das Argument, diese Überwachung diene ausschließlich dem Kampf gegen den Terrorismus, ist angesichts der jetzt bekannt gewordenen Vorgänge unglaubwürdig. So überwachte der britische GCHQ während des G-20-Gipfels in London 2009 offenbar deshalb die Telefongespräche und die Onlinekommunikation zahlreicher angereister ausländischer Politiker, um der britischen Regierung Vorteile in Verhandlungen zu verschaffen. Unter den überwachten Staaten befanden sich Partner der Briten wie Südafrika und die Türkei.(2) Die Überwachung europäischer und anderer befreundeter Staaten durch britische und US-amerikanische Geheimdienste findet zudem nicht erst seit gestern statt: Bereits im Jahr 2001 stellte ein Bericht des Europäischen Parlaments (A5-0264/2001) fest, dass das von den USA und Großbritannien gemeinsam betriebene Programm „ECHELON“ zur Überwachung europäischer Staaten genutzt wurde.

Geheimdienste ausser Kontrolle

Das Ausmaß und die Skrupellosigkeit dieser Überwachung zeigt die Hybris von Geheimdiensten, die hinter dem Rücken der Öffentlichkeit und ohne effektive demokratische Kontrolle ihre Befugnisse immer weiter ausdehnen konnten.

Die Definitionsmacht dessen, was zum Schutz unserer Sicherheit und unserer Demokratien notwendig ist, darf aber gerade nicht den Geheimdiensten überlassen werden, die selbst nur über zweifelhafte demokratische Legitimität verfügen. Geheimdienste sind nur schwer mit den demokratischen Prinzipien von Transparenz und Kontrolle in Einklang zu bringen. Ihre aus Furcht und Misstrauen geborene Weltsicht führt zu einem unstillbaren Sammel- und Überwachungstrieb. Wie in der Atomkraft schlummert in ihnen ein unkalkulierbares Restrisiko: Das des totalitären Staats.

Diese Gefahr sehen angesichts der Uferlosigkeit von „Tempora“ selbst Mitarbeiter des britischen Inlandsgeheimdiensts MI-5. Innerhalb des MI-5 bestand laut „Guardian“ die Sorge, dass der GCHQ mit „Tempora“ in Bezug auf Bürgerrechte „zu weit“ gehe. Der „Guardian“ zitiert einen Mitarbeiter: „Wenn dieses System gegen uns verwendet werden sollte, haben wir keine Chance.“(3)

Checks and Balances

Aus diesen Gründen muss jede staatliche Überwachung von Kommunikation innerhalb strenger gesetzlicher Grenzen stattfinden, die in einem transparenten und demokratischen Prozess festgelegt und umfassend rechtsstaatlich und öffentlich nachvollziehbar kontrolliert werden. Es reicht nicht aus, den Sicherheitsbehörden blind zu vertrauen – auch nicht in demokratischen Staaten: Demokratie beruht nicht auf bloßem Vertrauen, sondern auf dem Prinzip der „Checks and Balances“, also auf Kontrolle und Machtdiffusion.

Das genaue Gegenteil scheint jedoch aktuell die Regel zu sein. Sowohl „PRISM“ als auch „Tempora“ wurden hinter dem Rücken der jeweiligen Öffentlichkeiten entworfen und umgesetzt. Die Geheimdienste haben alles daran gesetzt, schon die bloße Existenz dieser Programme geheim zu halten und zwar gerade auch gegenüber jenen Menschen, die sie zu schützen vorgeben. Namentlich die NSA hat die Öffentlichkeit und demokratisch gewählte Abgeordnete über die Existenz und das Ausmaß ihrer Überwachungsprogramme vorsätzlich getäuscht. In solchen Strukturen ist eine effektive demokratische Kontrolle nicht möglich.

Im Gegensatz zur Vermutung von Bundesinnenminister Friedrich, die Empörung über „PRISM“ und ähnliche Überwachungsprogramme speise sich aus einer „Mischung aus Antiamerikanismus und Naivität“(4), gründet der Protest über die jetzt aufgedeckten Vorgänge auf der empörenden Leichtfertigkeit, mit der Regierungen demokratischer Staaten offenbar bereit waren, zum Zweck vermeintlicher Sicherheit liberale Freiheitsrechte hintanzustellen.

Das Recht auf informationelle Selbstbestimmung

Privatsphäre und Datenschutz, mithin der souveräne Umgang mit den eigenen Daten, sind Voraussetzungen für ein Leben in Würde und Freiheit. Aus diesem Grund schützt Artikel 8 der Europäischen Menschenrechtskonvention das Recht auf Achtung des Privat- und Familienlebens, der Wohnung und der Korrespondenz.

In Deutschland besteht zudem ein Recht auf informationelle Selbstbestimmung. Zu diesem Grundrecht führte das Bundesverfassungsgericht aus: „Freie Entfaltung der Persönlichkeit setzt unter den modernen Bedingungen der Datenverarbeitung den Schutz des Einzelnen gegen unbegrenzte Erhebung, Speicherung, Verwendung und Weitergabe seiner persönlichen Daten voraus. […] Das Grundrecht gewährleistet insoweit die Befugnis des Einzelnen, grundsätzlich selbst über die Preisgabe und Verwendung seiner persönlichen Daten zu bestimmen.“(5)

Das Ende der Unschuldsvermutung

Bei der Überwachung unserer gesamten Internetnutzung handelt es sich um echtes #Neuland. Nahezu jeder Mensch in Deutschland, der das Internet nutzt und sich beispielsweise durch Chats oder E-Mails austauscht, ist von der Überwachung durch „PRISM“ und/oder „Tempora“ betroffen. Es handelt sich um den umfassendsten Eingriff in die Grundrechte deutscher Staatsbürger, der bislang bekannt wurde.

Der gesellschaftliche Konsens, dass eine systematische und verdachtslose Überwachung im Alltag, wie wir sie nicht zuletzt in der deutschen Vergangenheit erleben mussten, nicht stattfinden darf, gilt offenbar noch nicht für die neuen digitalen Möglichkeiten.

Die flächendeckende, systematische Überwachung und Ausspähung von Individuen wirkt sich negativ auf die hohen Güter der Demokratie wie Meinungsfreiheit, Kritik, Mut zu Widerspruch und Andersartigkeit, Individualität und Kreativität aus. Eine zügellos überwachte Gesellschaft erzeugt ein soziales Klima, in dem die Unschuldsvermutung umgekehrt wird und Individuen als potenzielle Täter gelten; sie fördert Konformität, Stromlinienförmigkeit, politische Apathie, Opportunismus und graues Duckmäusertum.

Schon heute warnt Spiegel Online: „Nach dem derzeitigen Stand der Dinge sollte man sich bei allem, was man online – auch in vermeintlich privaten Bereichen – tut, fragen, ob es nicht eines Tages gegen einen verwendet werden könnte.“(6)

Die Schere im Kopf

Eine überwachte Gesellschaft ist eine kulturell gehemmte Gesellschaft. Die sprichwörtliche Schere im Kopf, Selbstzensur und geändertes Verhalten aus Angst vor Repressalien sind nur wenige Beispiele dafür, welch verheerende Auswirkungen eine Totalüberwachung von Menschen hat.

In einem derart überwachten Umfeld wird der Gebrauch des Netzes zu einem Wagnis, das ganz reale Konsequenzen im Alltag nach sich zu ziehen droht – wie zum Beispiel die Eintragung in geheime „Gefährder-“ oder „No-Fly-Listen“.

Das Internet bezieht seine Stärke und seinen gesellschaftlichen Nutzen jedoch gerade aus der Tatsache, dass es mehr ist als ein Medium zur bloßen Datenübertragung oder eine Plattform für innovatives Wirtschaften. Das Internet ist vielmehr ein Raum, der den freien, ungehinderten und weltweiten Austausch der Meinungen und Ideen ermöglicht – damit wird es zu einem Hort der Vielfältigkeit, der Innovation, der Weiterentwicklung und der Zusammenballung der menschlichen Globalkultur. In diesem Zusammenhang muss das Internet als schützenswerter Kulturbestandteil betrachtet werden, der Zu- und Abgänge zu den anderen Bestandteilen der physischen Welt mit ihren eigenen Kulturräumen besitzt. Beide Teile, der physische und der digitale, beeinflussen einander und profitieren voneinander.

Wir fordern daher den Landtag Nordrhein-Westfalens auf, festzustellen:

- Das Internet darf kein grundrechtsfreier Raum sein. Grundrechte müssen auch im Internet geschützt werden.

- Die verdachts- und schrankenlose Überwachung von Individuen ist nicht vereinbar mit dem Geist und den Regeln einer freiheitlichen demokratischen Grundordnung.

- Die Grundrechte Freiheit und Sicherheit sind gleichwertig. Freiheit braucht Sicherheit, aber Sicherheit muss Freiheit schützen und nicht aushebeln. Es ist eine der Grundaufgaben der Demokratie, beide Rechte in Einklang zu bringen, anstatt sie gegeneinander auszuspielen.

- Jede staatliche Überwachung von Kommunikation muss innerhalb strenger gesetzlicher Grenzen stattfinden, die in einem transparenten und demokratischen Prozess festgelegt und umfassend rechtsstaatlich und öffentlich nachvollziehbar kontrolliert werden.

- Die verdachts- und schrankenlose Überwachung der digitalen Kommunikation in Deutschland lebender Menschen durch „PRISM“, „Tempora“ und/oder ähnliche Überwachungsprogramme ist unverhältnismäßig und verletzt das Grundrecht auf informationelle Selbstbestimmung.

- Die Bundesregierung hat es bisher versäumt, auf den massenhaften Eingriff in die Grundrechte in Deutschland lebender Menschen durch „PRISM“ und „Tempora“ adäquat zu reagieren. Die vorsätzliche und umfassende Verletzung des Rechts auf informationelle Selbstbestimmung durch ausländische Nachrichtendienste darf nicht einfach hingenommen werden. Die Bundesregierung muss ihrer staatlichen Schutzpflicht nachkommen.

Wir fordern den Landtag Nordrhein-Westfalens auf, zu beschließen:

- Der Landtag appelliert an die Bundesregierung, ihren Schutzauftrag ernst zu nehmen und geeignete Maßnahmen zum Schutz in Deutschland lebender Menschen sowie Organisationen, Unternehmen und Behörden in Deutschland vor ausländischer Datenüberwachung zu entwickeln.

- Der Landtag appelliert an die Bundesregierung, von den Regierungen des Vereinigten Königreichs und der Vereinigten Staaten nachdrücklich Aufklärung zu verlangen

- über ihre Rolle im Zusammenhang mit „PRISM“ und „Tempora“,

- über Ausmaß und Inhalt der Überwachungsprogramme,

- sowie über die Frage, in welchem Maß in Deutschland lebende Menschen sowie Organisationen, Unternehmen und Behörden in Deutschland von diesen Programmen betroffen sind.

- Der Landtag appelliert an die Bundesregierung, von der Regierung des Vereinigten Königreichs das umgehende Ende der Aufzeichnung deutscher Datenübermittlungen einzufordern.

- Der Landtag appelliert an die Bundesregierung, Verhandlungen auf europäischer Ebene zur Entwicklung eines verbindlichen Abkommens aufzunehmen oder andere geeigneter Maßnahmen zu ergreifen, um

- eine massenhafte, anlasslose und verdachtsunabhängige Überwachung digitaler Kommunikation in der Europäischen Union durch nationale Nachrichtendienste oder durch Nachrichtendienste befreundeter Staaten zukünftig auszuschließen;

- allen in der Europäischen Union lebenden Menschen einen gleich hohen Schutz des Privatlebens, des Briefgeheimnisses und der digitalen Kommunikation zu garantieren

- Der Landtag appelliert an die Bundesregierung, darüber hinaus mit den USA Verhandlungen für ein Abkommen aufzunehmen, das nachrichtendienstliche Aktivitäten der USA gegen Deutschland ausschließt.

- Die Landesregierung wird aufgefordert zu prüfen, ob eine Bundesratsinitiative zur Verankerung des Rechts auf informationelle Selbstbestimmung im Grundgesetz dazu geeignet ist, die Durchsetzung des staatlichen Schutzauftrags für dieses Grundrecht zu verbessern.

(1) http://apps.washingtonpost.com/g/page/national/inner-workings-of-a-top-secret-spy-program/282/

(2) http://www.guardian.co.uk/uk/2013/jun/16/gchq-intercepted-communications-g20-summits

(3) http://www.guardian.co.uk/uk/2013/jun/23/mi5-feared-gchq-went-too-far

(4) http://www.spiegel.de/netzwelt/netzpolitik/PRISM-tempora-und-die-bundesregierung-a-908250.html

(5) BVerfGE 65, 1 – Volkszählung

(6) http://www.spiegel.de/netzwelt/netzpolitik/PRISM-tempora-und-die-bundesregierung-a-908250.html

Diesen Text haben wir als politischen Antrag im Landtag Nordrhein-Westfalens als Drucksache 16/3436 eingereicht.

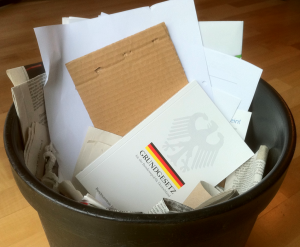

Bild: Lizenz: CC-BY-2.0, Fotograf: Matthias Hornung, Datenkrake wurde gebaut und koordiniert von dem Künstler Peter Ehrentraut für den FoeBuD e. V. auf der FSA ’09

PRISM und Tempora enthüllt

PRISM und Tempora enthüllt

Bestandsdatenauskunft nennen sie es. Das klingt harmlos, fast lieblich. Das klingt nach der freundlichen Dame von der Auskunft, die Dir weiterhilft, wenn Du mal nicht weiterweißt. Bestandsdaten, das klingt nach harmlosen Informationen, die ohnehin öffentlich sind.

Bestandsdatenauskunft nennen sie es. Das klingt harmlos, fast lieblich. Das klingt nach der freundlichen Dame von der Auskunft, die Dir weiterhilft, wenn Du mal nicht weiterweißt. Bestandsdaten, das klingt nach harmlosen Informationen, die ohnehin öffentlich sind. Derzeit wird wieder intensiver diskutiert, inwieweit die Behörden Fahndungen nach Straftätern per Internet, speziell über Facebook, durchführen sollen. Der hessische Justizminister Jörg-Uwe Hahn (FDP)

Derzeit wird wieder intensiver diskutiert, inwieweit die Behörden Fahndungen nach Straftätern per Internet, speziell über Facebook, durchführen sollen. Der hessische Justizminister Jörg-Uwe Hahn (FDP)

Lizenz:

Lizenz: